Скрытая сеть - это часть интернета, которая не доступна для обычных поисковых движков и требует специального программного обеспечения для доступа. Такая сеть известна как "тёмная сеть" или "deep web". Существует также небольшая часть скрытой сети, которую называют "чёрная сеть" или "darknet". В этих сетях пользователи могут обмениваться информацией анонимно и проводить различные операции, не оставляя следов.

Что же делает скрытую сеть недоступной для обычных поисковых запросов? Дело в том, что информация в скрытой сети не индексируется поисковыми системами, поэтому она не появляется в результатах поиска. Но для доступа к этой информации необходимо знать адрес или ссылку на конкретный ресурс, а также иметь специальное программное обеспечение для доступа к скрытой сети.

Самой известной сетью для доступа к такой информации является Tor (The Onion Router). Она основана на технологии многоуровневого шифрования и перенаправления сетевого трафика через несколько узлов, что обеспечивает анонимность и невозможность отслеживания пользователей. Tor позволяет обойти цензуру и защитить свою приватность при использовании интернета. Кроме того, скрытая сеть может использоваться не только для обмена информацией, но и для продажи и покупки товаров, услуг, а также для проведения незаконных операций.

Важно помнить, что скрытая сеть - это двойственное явление, которое может использоваться как для благих целей, так и для противозаконной деятельности. Поэтому при доступе к скрытой сети необходимо соблюдать законы и этические нормы.

Что такое скрытая сеть и как она функционирует?

Скрытая сеть, также известная как темная сеть или даркнет, представляет собой сегмент Интернета, который не доступен обычными поисковыми системами и обычными браузерами. Здесь пользователи могут анонимно обмениваться информацией, проводить коммерческие транзакции, а также осуществлять различные нелегальные или противозаконные действия.

Основной принцип работы скрытой сети состоит в использовании специального программного обеспечения, такого как Tor или I2P, которое обеспечивает надежность и анонимность соединения. Когда пользователь подключается к скрытой сети, его трафик перенаправляется через цепочку прокси-серверов, что позволяет скрыть его реальный IP-адрес и местоположение.

В процессе передачи данных в скрытой сети информация шифруется несколькими слоями, каждый из которых открывается на прокси-сервере, позволяя сохранить конфиденциальность передаваемой информации. Это обеспечивает повышенную безопасность и анонимность для пользователей скрытой сети.

Очень важно отметить, что скрытая сеть не ограничивается противозаконными или нелегальными действиями. Она также используется людьми из определенных стран, где право на свободу выражения или доступ к информации ограничен. Журналисты и активисты зачастую опираются на скрытую сеть для обмена конфиденциальной информацией и защиты своей безопасности.

| Преимущества скрытой сети | Недостатки скрытой сети |

|---|---|

|

|

Определение скрытой сети

Скрытая сеть, также известная как тёмная сеть или тёмный интернет, представляет собой часть интернета, которая не индексируется обычными поисковыми системами и не доступна общему пользованию. Эта сеть использует специальные программы и протоколы, такие как Tor (The Onion Router), для обеспечения анонимности пользователей и защиты их данных.

Тор состоит из сети серверов, называемых узлами, которые маршрутизируют пользовательский трафик через различные узлы, шифруя его на каждом шагу. Это позволяет пользователям анонимно посещать веб-сайты в скрытой сети, не раскрывая своей реальной локации или личных данных.

Основной причиной использования скрытой сети является обеспечение приватности и защиты информации. В ней можно найти различные ресурсы, как легальные, так и нелегальные, доступ к которым ограничен или запрещен в обычном интернете.

Однако скрытая сеть также может использоваться для незаконных деятельностей, таких как продажа запрещенных товаров или предоставление услуг по нарушению законов. Поэтому использование скрытой сети носит как положительный, так и отрицательный характер, и требует аккуратного и ответственного использования.

| Положительные стороны: | Отрицательные стороны: |

| Анонимность пользователей | Незаконные действия |

| Защита личных данных | Продажа запрещенных товаров |

| Обход цензуры | Предоставление услуг по нарушению законов |

Принцип работы скрытой сети

Основная идея скрытой сети состоит в том, что вместо использования централизованных серверов и узлов, таких как в обычном Интернете, скрытая сеть использует децентрализованную систему маршрутизации. Вместо того, чтобы информация проходила через центральные серверы, она передается по маршруту, состоящему из узлов, которые предоставляют свою пропускную способность и вычислительную мощность для обработки данных.

В скрытой сети каждый узел имеет уникальный идентификатор, известный только его соседям, с которыми он обменивается данными. Эти данные шифруются, чтобы обеспечить безопасность и конфиденциальность информации. Каждый узел может быть источником и получателем информации, поэтому сообщения передаются от одного узла к другому, пока не достигнут назначение.

Преимущество скрытой сети заключается в ее анонимности и защищенности. Поскольку информация шифруется и передается через случайные узлы, очень сложно отследить отправителя и получателя. Это делает скрытую сеть привлекательной для тех, кто хочет обмениваться информацией конфиденциально или обходить цензуру.

Однако скрытая сеть также может быть использована для незаконных целей, например для распространения незаконного контента или для организации преступной деятельности. Поэтому она часто ассоциируется с темной стороной Интернета. Но важно отметить, что скрытая сеть сама по себе не является незаконной, а только инструментом, который может использоваться как для положительных, так и для отрицательных целей.

Алгоритмы шифрования и анонимность

Скрытая сеть использует различные алгоритмы шифрования для обеспечения анонимности пользователей. Эти алгоритмы позволяют зашифровать информацию перед ее передачей и расшифровать ее только на конечном узле, где она должна быть прочитана.

Одним из основных алгоритмов шифрования, используемых в скрытой сети, является алгоритм шифрования RSA. Он основан на сложности факторизации больших простых чисел и обеспечивает высокую степень криптографической безопасности.

Другим важным алгоритмом шифрования, применяемым в скрытой сети, является алгоритм шифрования AES. Он является симметричным алгоритмом, что означает, что один ключ используется как для шифрования, так и для расшифрования данных. AES обеспечивает высокую скорость работы и надежное шифрование информации.

Кроме алгоритмов шифрования, скрытая сеть также использует алгоритмы анонимности для обеспечения конфиденциальности пользователей. Например, алгоритм Tor (The Onion Router) использует множественные слои шифрования и маршрутизации через прокси-серверы для скрытия источника и места назначения данных.

Важно отметить, что хорошие алгоритмы шифрования и анонимности не гарантируют полной защиты данных. Они помогают повысить уровень конфиденциальности, но не исключают возможности атак и деканонизации. Поэтому важно следить за обновлениями и использовать современные алгоритмы, чтобы обеспечить оптимальную безопасность при работе со скрытой сетью.

Примеры алгоритмов шифрования: | Примеры алгоритмов анонимности: |

| RSA | Tor |

| AES | I2P |

| Blowfish | Freenet |

Как войти в скрытую сеть

Для того чтобы войти в скрытую сеть, вам понадобятся определенные инструменты и знания. Следующие шаги помогут вам начать использование скрытой сети:

1. Установите специальное программное обеспечение, которое позволит вам получить доступ к скрытой сети. Одним из самых популярных инструментов является браузер Tor (The Onion Router).

2. Запустите браузер Tor и дождитесь его полной загрузки. Этот браузер позволяет обеспечить анонимность и безопасность при использовании скрытой сети.

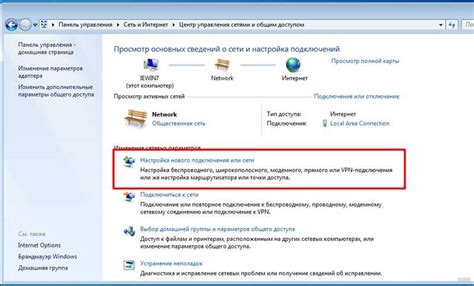

3. При первом запуске браузера Tor вам может потребоваться настроить соединение. Если у вас есть доступ к Tor-серверу или прокси-серверу, введите соответствующую информацию. В противном случае вы можете использовать стандартные настройки.

4. Как только вы установили соединение, вы можете приступить к использованию скрытой сети, вводя адреса сайтов с доменным именем .onion в адресную строку браузера. Такие сайты могут быть доступны только через Tor.

5. Будьте осторожны при использовании скрытой сети, так как она может содержать незаконные материалы или быть причастной к незаконным действиям. Помните, что анонимность в Интернете не означает безнаказанности.

Чтобы успешно использовать скрытую сеть, вам также могут понадобиться дополнительные знания о том, как обеспечить свою безопасность и анонимность при работе в Интернете. Используйте проверенные источники информации и остерегайтесь возможных угроз.

| Преимущества | Недостатки |

|---|---|

- Анонимность и конфиденциальность при использовании Интернета | - Возможность столкнуться с незаконным контентом и действиями |

- Возможность получить доступ к информации, недоступной в открытом Интернете | - Риск взлома или потери данных из-за неизвестных уязвимостей в программном обеспечении |

- Отсутствие географических ограничений для доступа к сайтам | - Замедление скорости Интернет-соединения из-за использования прокси-серверов |

Войти в скрытую сеть – значит открыть новые возможности и риски одновременно. Помните о безопасности и анонимности, а также соблюдайте законы и правила при использовании Интернета.

Скрытая сеть и ее основные применения

Скрытая сеть, также известная как темная сеть или глубокий интернет, представляет собой часть всемирной паутины, которая не индексируется обычными поисковыми системами. Она использует анонимные сети, такие как Tor (The Onion Router), чтобы обеспечить безопасность и анонимность для пользователей.

Основные применения скрытой сети включают:

1. Анонимное общение: Одним из основных преимуществ скрытой сети является анонимное общение. Люди, желающие сохранить свою личность и обезопасить свою приватность, могут использовать скрытую сеть для обмена сообщениями, общения и публикации контента без раскрытия своей настоящей личности.

2. Доступ к цензурированной и запрещенной информации: Скрытая сеть предоставляет доступ к цензурированной и запрещенной информации, которая может быть блокирована в обычных сетевых режимах. Это может включать контент, связанный с правозащитой, политикой, журналистикой и прочими темами, которые могут быть запрещены в определенных странах.

3. Торговля наркотиками и преступная деятельность: К сожалению, скрытая сеть также используется для проведения преступной деятельности, включая торговлю наркотиками, оружием, кражу личных данных и т.д. Это связано с высокой степенью анонимности и трудностью отслеживания деятельности в скрытой сети.

4. Журналистика и активизм: Скрытая сеть является инструментом для журналистов, активистов и защитников прав человека, которые ищут безопасные способы обмена информацией и коммуникации в странах с ограниченной свободой слова. Они могут использовать скрытую сеть для публикации и распространения материалов без риска преследования со стороны правительства или властей.

5. Проведение исследований: Некоторые исследователи и специалисты используют скрытую сеть для доступа к специфической информации, которая может быть недоступна или труднодоступна через обычные сети. Это может быть связано с исследованиями в области кибербезопасности, разведки, политики и других областях знаний.

Однако важно отметить, что использование скрытой сети для незаконных и негативных целей может иметь серьезные последствия. Безопасность, анонимность и доступность скрытой сети приносят как положительные результаты, так и негативные. Поэтому всегда следует использовать скрытую сеть с умом и соблюдая законы и правила.