Современная цифровая эпоха открывает перед нами огромные возможности, однако несет и серьезные риски. С развитием информационных технологий растет и угроза нарушения безопасности данных. В связи с этим, обеспечение информационной безопасности становится все более актуальной задачей для организаций и государств.

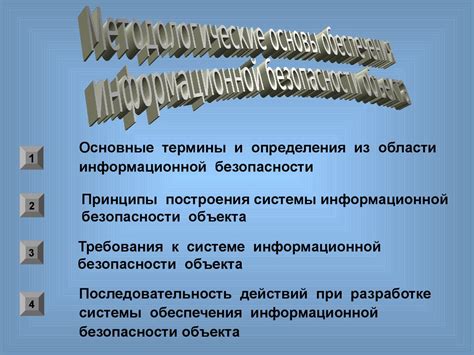

Основной задачей информационной безопасности является защита информации от утечек, несанкционированного доступа и изменений, а также обеспечение ее конфиденциальности, целостности и доступности. Для достижения этой цели существует несколько принципов, которым следует следовать:

- Принцип неделимости. Вся система информационной безопасности должна быть спроектирована таким образом, чтобы не допускать ее разделения на отдельные элементы. Только в этом случае можно гарантировать целостность и непроницаемость системы.

- Принцип многоуровневой защиты. Защита информации должна осуществляться на нескольких уровнях - от физической защиты объектов до программных средств, проверяющих подлинность пользователя.

- Принцип постоянного контроля. Обеспечение информационной безопасности - это сложный и длительный процесс, который требует постоянного и систематического контроля за состоянием системы, обновления мер безопасности и реагирования на новые угрозы.

Обеспечение информационной безопасности имеет огромное значение для современного мира. Утечка конфиденциальной информации может привести к серьезным финансовым и репутационным потерям для компании или государства. Данные о клиентах, потребителях, партнерах и конкурентах могут быть использованы противниками, что вызывает серьезные последствия для бизнеса и национальной безопасности. Поэтому реализация эффективных мер по обеспечению информационной безопасности является необходимым требованием времени и гарантией стабильного и безопасного функционирования организаций и государств.

Причины необходимости обеспечения информационной безопасности

Эти угрозы могут привести к серьезным последствиям для компаний, государственных учреждений и отдельных граждан. Утечка конфиденциальной информации может привести к ущербу финансовой, репутационной и юридической стороне организации. Кибератаки могут нанести ущерб критическим системам, таким как энергетические сети и системы управления транспорта, вызывая нарушение их работы и даже потенциальные чрезвычайные ситуации.

Несанкционированный доступ к информации может привести к краже личных данных, идентификационной информации и даже финансовых средств. Вредоносное программное обеспечение может захватывать управление над компьютерами и использовать их ресурсы для злонамеренных целей, таких как распространение спама, выполнение DDoS-атак или майнинг криптовалюты.

В свете всех этих угроз, обеспечение информационной безопасности становится не только рекомендацией, но и необходимым требованием. Это включает в себя применение соответствующих технических и организационных мер, которые помогут предотвратить и обнаружить угрозы, защитить ценные данные и контролировать доступ к ним.

| 1. | Минимизация рисков |

| 2. | Защита конфиденциальности |

| 3. | Соответствие требованиям законодательства |

| 4. | Защита при выполнении онлайн-транзакций |

| 5. | Защита от кибератак |

| 6. | Сохранение репутации и доверия пользователей |

Осуществление таких мер позволяет повысить безопасность информационных систем и данных, минимизировать риски и обеспечивать надежную защиту от угроз. Важно уделять должное внимание вопросам информационной безопасности, вовлекать специалистов и проводить регулярные аудиты и проверки, чтобы быть готовыми к новым угрозам и поддерживать безопасность в соответствии с современными стандартами и требованиями.

Значимость обеспечения информационной безопасности

В современном информационном обществе, где компьютеры и сети проникают во все сферы нашей жизни, обеспечение информационной безопасности играет важную роль. Оно становится неотъемлемой частью деятельности государств, организаций и отдельных лиц.

Значимость обеспечения информационной безопасности проявляется в нескольких аспектах.

Во-первых, информация является ценным ресурсом, который нужно защищать. Современные информационные технологии позволяют хранить и передавать огромные объемы данных, включая конфиденциальную, коммерческую и личную информацию. Несанкционированный доступ к такой информации может привести к серьезным последствиям, например, краже интеллектуальной собственности, утечке персональных данных или финансовым мошенничествам. Поэтому обеспечение информационной безопасности необходимо для защиты самих данных и обеспечения прав и интересов их владельцев.

Во-вторых, обеспечение информационной безопасности необходимо для защиты систем и сетей, которые обрабатывают и хранят информацию. Взлом, вирусы, мошеннические действия или другие виды кибератак могут привести к нарушению работы компьютерных систем и сетей, а также к утечке и повреждению данных. Это может стать причиной серьезных экономических и репутационных потерь для организаций и привести к нарушению нормального функционирования государства и общества в целом. Поэтому обеспечение безопасности информационных систем является важной технической задачей.

В-третьих, безопасность информации имеет важное политическое значение. Государства и политические организации зависят от информации для принятия решений и выполнения своих функций. Целостность и конфиденциальность информации являются основополагающими принципами, на которых строится политическая стабильность и безопасность. Злоумышленники могут использовать информационные технологии для проведения кибератак на государственные структуры, избирательные системы или информационные ресурсы с целью дестабилизации политической ситуации в стране. Поэтому обеспечение безопасности информации имеет стратегическое значение для государственной безопасности.

Таким образом, обеспечение информационной безопасности является неотъемлемой частью современной деятельности и является не только технической задачей, но и важным аспектом экономического, правового и политического развития общества.

Принципы обеспечения информационной безопасности

Вот основные принципы обеспечения информационной безопасности:

- Конфиденциальность: обеспечение доступа к информации только уполномоченным лицам. Для этого используются различные методы шифрования, контроля доступа и аутентификации.

- Целостность: гарантия сохранности информации и отсутствия нежелательных изменений. Этот принцип обеспечивает контроль целостности данных и возможность обнаружения и предотвращения несанкционированных изменений.

- Доступность: обеспечение возможности доступа к информации в нужное время и место. Также важно учесть защиту от отказа в обслуживании и создание резервных копий для восстановления информации.

- Аутентификация: проверка подлинности пользователей, устройств и данных. Этот принцип обеспечивает идентификацию пользователей и устройств, а также проверку правильности предоставляемой информации.

- Авторизация: предоставление прав доступа только уполномоченным лицам. Управление правами пользователей и ограничение доступа позволяют максимально контролировать использование информации.

- Аудит: регистрация операций с информацией для дальнейшего анализа и обнаружения нарушений. Регулярный аудит позволяет выявить уязвимости и незащищенные компоненты системы.

- Физическая безопасность: обеспечение защиты серверов, компьютеров и других физических устройств, на которых хранится информация. Запираемые помещения, охрана и контроль доступа являются основными мерами физической безопасности.

Соблюдение данных принципов обеспечивает надежную защиту информации и позволяет предотвратить утечки, вторжения и другие негативные последствия, связанные с нарушением информационной безопасности.

Конфиденциальность

В рамках обеспечения конфиденциальности, важно обеспечить передачу информации только тем, кому она предназначена, и в том объеме, который необходим для выполнения конкретной задачи. Для этого используются различные механизмы, такие как шифрование, аутентификация и контроль доступа.

Для поддержания конфиденциальности следует следить за обработкой и хранением информации, ограничивать доступ к ней только соответствующему персоналу, а также использовать безопасные методы передачи данных.

Нарушение конфиденциальности может привести к утечке личных данных и финансовым потерям, а также негативно сказаться на репутации организации. Поэтому обеспечение конфиденциальности должно быть приоритетом для всех организаций и пользователей.

Целостность

Сохранение целостности данных является важным фактором для бизнеса и организаций. Если данные не сохраняются в их исходном состоянии или подвергаются изменениям, это может привести к некорректной работе программного обеспечения, ошибкам в бухгалтерских расчетах, управлении инвентарем и многим другим проблемам, которые могут нанести ущерб бизнесу.

Целостность данных также является важным аспектом для обеспечения конфиденциальности. Если данные подвергаются несанкционированным изменениям или повреждениям, это может привести к разглашению конфиденциальной информации или потере доверия пользователей и клиентов.

Для обеспечения целостности данных используются различные технологии и методы. Одним из них является использование хэш-функций, которые позволяют создать уникальную цифровую подпись для каждого набора данных. Если данные в дальнейшем изменятся, хэш-функция также изменится, что позволяет обнаружить изменения и поддельные данные.

Другим способом обеспечения целостности данных является использование цифровых подписей. Цифровая подпись - это математический алгоритм, который позволяет проверить подлинность данных и установить, что они не были изменены или подделаны. Цифровые подписи обычно используются при передаче данных по сети или при обмене информацией между различными участниками системы.

| Преимущества обеспечения целостности | Недостатки отсутствия целостности |

|---|---|

| Гарантия сохранности данных | Потеря искажение данных |

| Предотвращение несанкционированных изменений | Угроза конфиденциальности |

| Защита от подмены данных | Ущерб бизнесу |

Доступность

Вопрос доступности включает в себя несколько аспектов. Во-первых, это аутентификация – процесс проверки подлинности пользователя и его прав на доступ к определенным данным. Аутентификация может осуществляться различными способами, такими как: пароль, биометрические данные, аппаратные ключи и т.д.

Во-вторых, доступность предполагает возможность использования информационных ресурсов без каких-либо преград. Это означает, что для доступа к информации необходимо иметь адекватное оборудование и программное обеспечение, а также подключение к сети Интернет.

Третий аспект доступности связан с безопасностью системы. Доступность информации должна быть обеспечена, однако при этом должна быть учтена и защищена от несанкционированного доступа. Для этого используются различные методы защиты, такие как шифрование данных, брандмауэры, антивирусные программы и т.д.

Соблюдение принципа доступности является необходимым условием для обеспечения информационной безопасности. Он гарантирует, что только правомочные пользователи получат доступ к информации и смогут использовать ее в соответствии с их правами и полномочиями.

Технические меры обеспечения информационной безопасности

В рамках обеспечения информационной безопасности существует необходимость применять различные технические меры. Эти меры предназначены для защиты информационной системы и данных от несанкционированного доступа, а также для обнаружения и предотвращения атак.

Одной из наиболее распространенных технических мер обеспечения информационной безопасности является использование фаервола. Фаервол – это система, которая контролирует и фильтрует сетевой трафик на основе определенных правил. Он позволяет установить правила доступа к сети и запретить вход неавторизованным пользователям.

Для обеспечения безопасности информационной системы также активно применяются антивирусные программы. Они предназначены для обнаружения и удаления различных видов вирусов, троянов, червей и другого вредоносного программного обеспечения. Антивирусные программы активно обновляются, чтобы быть в курсе последних угроз и справляться с новыми вирусами.

Другой важной технической мерой обеспечения информационной безопасности является шифрование данных. Шифрование – это процесс преобразования информации таким образом, чтобы она стала непонятной и недоступной для неавторизованных лиц. Шифрование используется для защиты конфиденциальной и критически важной информации.

Среди других технических мер обеспечения информационной безопасности можно выделить системы идентификации и аутентификации, а также механизмы резервного копирования данных. Системы идентификации и аутентификации позволяют установить легитимность пользователей и предотвратить несанкционированный доступ. Резервное копирование данных используется для создания резервных копий информации, чтобы в случае сбоя системы или потери данных можно было их восстановить.

| Технические меры | Описание |

|---|---|

| Фаерволы | Контроль и фильтрация сетевого трафика |

| Антивирусные программы | Обнаружение и удаление вредоносного ПО |

| Шифрование данных | Преобразование информации для защиты |

| Системы идентификации и аутентификации | Установление легитимности пользователей |

| Резервное копирование данных | Создание резервных копий для восстановления |

Применение технических мер обеспечения информационной безопасности является неотъемлемой частью эффективной защиты информационной системы. Правильное использование и настройка этих мер позволяют предотвратить множество угроз и защитить важную информацию.

Аутентификация

Существует несколько методов аутентификации, включая:

- Аутентификация по паролю - пользователь вводит учетные данные (имя пользователя и пароль), которые заранее согласованы с системой. Если данные верны, пользователь получает доступ.

- Аутентификация по сертификату - пользователь предоставляет цифровой сертификат, который выдан ему доверенным удостоверяющим центром. Система проверяет подлинность сертификата и принимает решение о предоставлении доступа.

- Биометрическая аутентификация - пользователь использует уникальные физические характеристики (например, отпечаток пальца или сетчатку глаза) для проверки своей подлинности. Система сравнивает представленные биометрические данные с заранее сохраненными шаблонами.

- Двухфакторная аутентификация - пользователь должен пройти два этапа аутентификации, обычно комбинацию из трех типов: что-то, что он знает (например, пароль), что-то, что он имеет (например, код из SMS) и что-то, что он является (например, отпечаток пальца).

Аутентификация является основным элементом информационной безопасности и использование надежных методов аутентификации играет важную роль в защите систем от несанкционированного доступа и утечки конфиденциальных данных.