Хэш код - термин, который часто встречается в программировании и компьютерной науке. Он играет важную роль в различных алгоритмах, таких как хеширование данных, проверка целостности информации и распределение нагрузки.

Хэш код - это числовое значение, которое вычисляется для любого входного значения при помощи хеш-функции. Хеш-функция - это метод преобразования произвольного объема данных в фиксированное значение фиксированной длины. Хеширование позволяет быстро и эффективно обрабатывать большие объемы информации, так как оно упрощает поиск и сравнение данных.

Зачем нужен хэш код? Он широко применяется в разных областях. Например, в цифровой подписи хеш-функция используется для генерации уникального кода, который представляет контрольную сумму или отпечаток данных. Это позволяет проверить, не были ли данные изменены или повреждены.

Хэш коды также используются в базах данных для оптимизации поиска и сортировки записей. Они позволяют сократить время выполнения запросов, так как поиск осуществляется по хеш-коду, а не по всем данным. Благодаря этому, функции хэширования являются одной из основных составляющих при проектировании эффективных алгоритмов и структур данных.

В общем, хэш код - это мощный инструмент, который находит применение в различных областях программирования и компьютерной науки. Он обеспечивает эффективное хранение и обработку данных, обеспечивает целостность информации, а также повышает быстродействие и производительность различных программ и систем.

Изучение и понимание хэш кода являются важными аспектами для профессиональных разработчиков и инженеров, так как позволяют оптимизировать работу программ и систем, улучшить безопасность и обеспечить надежность хранения данных.

Принцип работы хэш кода

Основная цель хэш кода состоит в том, чтобы быстро и эффективно идентифицировать объекты схожих или различных объемов данных. Кроме того, хэш коды используются для оптимизации поиска, индексирования и сравнения объектов.

Принцип работы хэш кода заключается в следующем:

- Алгоритм хэширования берет произвольные данные объекта (например, его содержимое или состояние) и преобразует их в набор двоичных значений.

- Затем эти двоичные значения преобразуются в числовое значение, которое и будет являться хэш кодом объекта.

- Полученный хэш код обычно сохраняется в специальной области памяти, которая называется хэш-таблицей или хэш-множеством.

Важно отметить, что хэш код должен быть уникальным для каждого объекта. Это позволяет эффективно сравнивать объекты и выполнять поиск по хэш-таблице. В случае, когда два объекта имеют одинаковый хэш код, происходит коллизия, что может привести к ухудшению производительности.

Хэш коды широко применяются в программировании, в том числе в языках Java и C#. В этих языках существуют специальные методы (например, hashCode() в Java или GetHashCode() в C#), которые позволяют получить хэш код объекта.

Использование хэш кода для безопасности

Одним из основных методов использования хэш кода для безопасности является проверка целостности данных. При получении данных, например, при загрузке файла или получении информации с сервера, можно вычислить хэш код этих данных и сравнить его с изначально сохраненным хэш кодом. Если значения совпадают, то можно утверждать, что данные не были изменены. Если значения не совпадают, значит данные были повреждены или подменены.

Хэш коды также могут использоваться для хранения паролей и других конфиденциальных данных. Вместо хранения самих паролей в открытом виде, система может сохранять их хэш коды. Тогда при проверке введенного пользователем пароля, система может вычислить хэш код введенного значения и сравнить его с сохраненным хэш кодом. Такой подход позволяет обеспечить безопасность данных, даже если злоумышленник получит доступ к хранилищу паролей.

Для повышения безопасности можно использовать хэш коды с солью. Соль – это дополнительная случайная информация, которая добавляется к исходным данным перед вычислением хэш кода. Это делает намного сложнее взломать хэш код и увеличивает безопасность системы.

Хэш коды также могут использоваться для создания уникальных идентификаторов. Например, в базе данных можно сгенерировать уникальный идентификатор для каждой записи, вычислив хэш код от некоторых ее полей. Это позволяет быстро находить и обновлять нужные записи и предотвращает возможные конфликты в базе данных.

В заключение, использование хэш кода для безопасности является эффективным инструментом защиты данных. Он позволяет проверять целостность данных, хранить конфиденциальную информацию без риска ее раскрытия и создавать уникальные идентификаторы. Важно выбрать подходящий алгоритм хеширования и принять меры для защиты сгенерированных хэш кодов.

Хэш код в криптографии

Важным свойством хэш-функции является то, что при небольшом изменении исходных данных, хэш изменяется в значительной степени. Это делает хэш коды полезными в криптографии, где они используются для обеспечения целостности данных и проверки подлинности.

Одно из распространенных применений хэш кодов в криптографии - это хэширование паролей. Вместо хранения паролей пользователей в открытом виде, сервисы обычно хранят только их хэш коды. При проверке введенного пароля, сервис вычисляет хэш и сравнивает его с хэшем, хранящимся в базе данных. Если хэши совпадают, то пользовательская учетная запись считается подлинной.

Кроме того, хэш коды используются в цифровых подписях, которые обеспечивают аутентификацию и целостность данных. Для создания цифровой подписи используется приватный ключ, который применяется к исходным данным с помощью хэш функции. Затем хэш код шифруется с использованием открытого ключа.

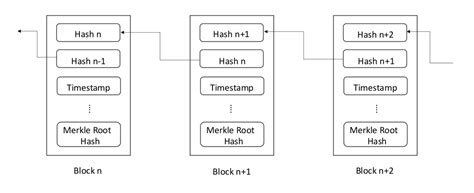

Хэш коды также применяются в блокчейн технологии. В силу своего уникального характера, хэши могут использоваться для создания блоков, связывающих данные между собой в цепочку. Это обеспечивает целостность и непреложность данных, а также делает блокчейн устойчивым к подделке и изменению.

В заключение, хэш коды играют важную роль в криптографии, обеспечивая целостность и безопасность данных. Они широко применяются для хранения паролей, создания цифровых подписей и обеспечения безопасности блокчейн-сетей.