Шифрование информации - это процесс преобразования данных в такой вид, который не может быть понятен или интерпретирован без использования специального ключа или пароля. Шифрование используется для защиты конфиденциальной информации от несанкционированного доступа и возможности чтения или изменения данных. В наше время, когда обмен информацией происходит часто и даже между различными странами, шифрование является неотъемлемой частью любой безопасной коммуникации.

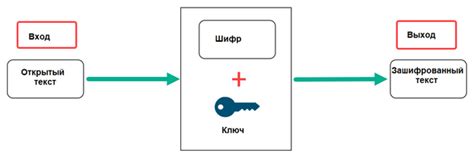

Процесс шифрования информации основан на использовании алгоритмов и математических операций, которые обеспечивают смешивание и изменение данных таким образом, чтобы они стали непонятными и нечитаемыми для посторонних лиц. Для шифрования и дешифрования используется специальный ключ, который является секретным и известен только тем, кто должен иметь доступ к зашифрованной информации.

Одним из самых популярных методов шифрования является симметричное шифрование, где один и тот же ключ используется для зашифрования и дешифрования данных. В этом случае отправитель и получатель должны иметь доступ к одному и тому же ключу. Другими методами являются асимметричное шифрование, где используются разные ключи для шифрования и дешифрования, и хэширование, где данные преобразуются в неповторимую строку символов, которая является уникальным идентификатором для исходных данных.

Шифрование информации играет важную роль во многих сферах, включая финансовые операции, электронную почту, интернет-соединения и коммуникацию через мессенджеры. Благодаря шифрованию, ваши личные данные, банковские транзакции и сообщения останутся в безопасности, и только вы или те, кому вы доверяете, смогут получить к ним доступ.

Определение шифрования информации

При шифровании информации используется набор правил или алгоритмов, которые определяют, как данные будут преобразованы. Ключи, которые также используются в процессе шифрования, определяют способ декодирования зашифрованной информации.

Простейший пример шифрования - замена каждой буквы в строке текста на другую букву. Такой метод шифрования называется шифром Цезаря. Более сложные методы шифрования используются для защиты информации в компьютерных системах, включая шифрование электронной почты, банковских данных и другой конфиденциальной информации.

Роль шифрования в обеспечении безопасности

Шифрование информации играет важную роль в обеспечении безопасности данных. Оно позволяет защитить конфиденциальность, целостность и доступность информации.

Защита конфиденциальности. Шифрование позволяет предотвратить несанкционированный доступ к данным. Используя специальные алгоритмы, шифрование преобразует данные в непонятный для посторонних вид. Таким образом, даже если злоумышленник получит доступ к зашифрованным данным, он не сможет их прочитать без знания ключа.

Защита целостности. Шифрование помогает сохранить целостность данных. Криптографические алгоритмы позволяют выявлять любые изменения в зашифрованных данных. Если данные были изменены, то их хэш, зашифрованный хранилище и другие параметры не будут соответствовать ожидаемым значениям. Такие проверки позволяют обнаружить попытки взлома или вмешательства в данные.

Защита доступности. Шифрование помогает обеспечить доступность данных. Это особенно важно в контексте сетевых коммуникаций, где данные могут быть подвержены различным атакам. Защита данных шифрованием позволяет предотвращать атаки типа перехват, подмена или подслушивание. Благодаря шифрованию, данные могут быть переданы и обработаны безопасным образом.

Таким образом, шифрование информации играет важную роль в обеспечении безопасности данных. Оно способствует защите конфиденциальности, целостности и доступности информации, что является основными принципами безопасности в современном информационном обществе.

Принципы работы шифрования

Конфиденциальность:

Основная цель шифрования - обеспечить конфиденциальность передаваемой информации. Для этого данные преобразуются в неразборчивую форму, которую можно прочитать только с помощью специального ключа или пароля.

Интегритет:

Шифрование также гарантирует целостность информации. Оно позволяет проверять, были ли данные изменены или повреждены в процессе передачи. Если данные были изменены, то их шифровка будет некорректной, что позволит обнаружить подмену информации.

Аутентификация:

С помощью шифрования можно обеспечить аутентификацию, то есть проверить источник информации и убедиться в ее подлинности. Шифрование может использовать цифровые подписи и сертификаты, чтобы подтвердить, что данные были созданы доверенным отправителем и не были изменены по пути.

Невозможность дешифрования без ключа:

Шифрование основано на математических алгоритмах, которые требуют специального ключа для дешифровки информации. Без правильного ключа дешифровка данных становится практически невозможной, что обеспечивает защиту от несанкционированного доступа к информации.

Алгоритмы шифрования:

Существует много различных алгоритмов шифрования, каждый с определенным уровнем сложности и надежности. Некоторые широко используемые алгоритмы включают AES, RSA и DES. Каждый алгоритм имеет свои особенности и преимущества в зависимости от конкретной ситуации.

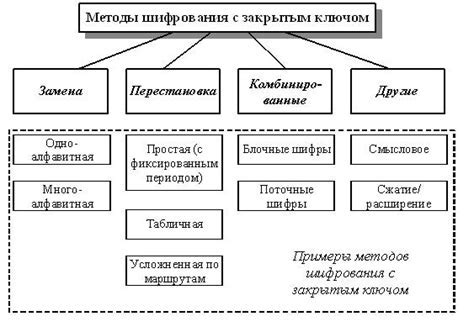

Методы шифрования и их особенности

Существуют различные методы шифрования информации, которые применяются для обеспечения конфиденциальности и безопасности данных. Вот некоторые из наиболее распространенных методов шифрования и их особенности:

| Метод шифрования | Особенности |

|---|---|

| Симметричное шифрование |

|

| Асимметричное шифрование |

|

| Хэширование |

|

| Гибридное шифрование |

|

Выбор метода шифрования зависит от требований безопасности, доступных ресурсов и конкретного случая использования. Важно учитывать как достоинства, так и ограничения каждого метода для обеспечения надежной и защищенной передачи информации.

Процесс шифрования данных

1. Выбор алгоритма шифрования:

Существует большое количество алгоритмов шифрования, каждый из которых имеет свои особенности и уровень защиты. Выбор алгоритма зависит от требуемого уровня безопасности и конкретных потребностей пользователя.

2. Создание ключа:

Ключ используется для шифрования и дешифрования данных. Он может быть представлен как случайная последовательность символов или генерироваться на основе определенных параметров. Ключ обязательно должен быть известен только отправителю и получателю информации.

3. Шифрование данных:

На этом этапе информация преобразуется по заданному алгоритму, используя ключ. Результатом шифрования является зашифрованный текст, который не может быть прочтен без использования ключа.

4. Передача зашифрованных данных:

Зашифрованный текст передается по безопасному каналу связи, чтобы предотвратить возможность перехвата и прочтения информации злоумышленниками.

5. Дешифрование данных:

Получатель использует ключ и алгоритм дешифрования, чтобы преобразовать зашифрованный текст обратно в исходную информацию.

6. Расшифрованная информация:

После дешифрования получается исходная информация, которая может быть прочтена и использована получателем.

Процесс шифрования данных позволяет обеспечить конфиденциальность, целостность и аутентичность информации. Он широко применяется в различных сферах, где безопасность данных играет важную роль, таких как банковское дело, электронная коммерция и связь.

Использование ключей и алгоритмов

Шифрование информации основано на использовании ключевых алгоритмов, которые преобразуют исходный текст в зашифрованный вид. Ключевой алгоритм определяет способ шифрования, который будет использоваться для защиты данных.

Ключ - это специальный код, который используется для шифрования и дешифрования информации. Ключевой алгоритм использует этот ключ для преобразования исходного текста в неразборчивый вид, чтобы злоумышленники не могли прочитать информацию без знания правильного ключа. На другом конце процесса получатель использовал бы тот же ключ для дешифрования зашифрованного сообщения и восстановления исходной информации.

Ключевые алгоритмы шифрования классифицируются по различным критериям, таким как тип ключа и длина ключа. Среди наиболее распространенных алгоритмов можно выделить DES, AES, RSA. Каждый из них обладает своими особенностями и сложностью, но все они являются важными средствами для защиты информации.

Кроме того, криптография также использует другие методы безопасности, такие как хэш-функции и цифровые подписи, которые помогают обеспечить целостность и аутентификацию передаваемой информации. Все эти методы совместно обеспечивают надежную защиту данных.

| Алгоритм | Описание |

|---|---|

| DES | Один из самых известных и широко используемых симметричных алгоритмов шифрования. Он использует 56-битные ключи и используется для защиты данных в различных областях, включая банки и правоохранительные органы. |

| AES | Симметричный алгоритм с блочным шифрованием, который часто используется в современных системах. Он использует ключи различной длины (128, 192 или 256 бит) и обеспечивает высокий уровень безопасности. |

| RSA | Асимметричный алгоритм шифрования, основанный на математических принципах факторизации больших чисел. RSA используется для защиты передаваемых данных и подписей, а также применяется при создании защищенных каналов связи. |

Расшифровка данных

Для успешной расшифровки необходимо знание ключа, поскольку без него восстановление исходных данных невозможно.

В процессе расшифровки применяются те же алгоритмы и методы, которые были использованы при шифровании. Они включают в себя перестановку символов, замены символов на другие и прочие математические операции.

Процесс расшифровки может быть сложнее, чем шифрование, особенно если был использован сложный алгоритм шифрования или длинный ключ. Расшифровка также может занимать больше времени и ресурсов, чем шифрование, в зависимости от сложности алгоритма и объема зашифрованных данных.

Важно помнить, что без знания ключа расшифровка данных может быть практически невозможна. Поэтому хранение ключей в надежном и безопасном месте является важной частью обеспечения конфиденциальности информации.

Анализ и получение исходной информации

Перед шифрованием данных, необходимо определить, какую информацию нужно защитить и какие методы шифрования будут использоваться. Исходная информация может быть любым текстом, файлом или сообщением.

Прежде чем начать шифрование, необходимо провести анализ исходной информации. Это включает в себя оценку уровня важности информации, определение угроз, которые могут быть связаны с передачей или хранением информации, и оценку возможных последствий, если информация будет разглашена или использована злоумышленником.

Получение исходной информации может происходить различными способами. Например, информация может быть предоставлена самим пользователем или собрана из различных источников, таких как базы данных, сетевой трафик или другие устройства.

После анализа и получения исходной информации можно приступать к ее шифрованию. Шифрование может осуществляться с использованием различных методов и алгоритмов, таких как симметричное шифрование, асимметричное шифрование или хэширование.

| Термин | Описание |

|---|---|

| Шифрование информации | Процесс преобразования исходной информации в непонятную для постороннего наблюдателя форму |

| Исходная информация | Текст, файл или сообщение, которые требуется зашифровать |

| Анализ информации | Оценка уровня важности информации, определение угроз и оценка возможных последствий |

| Получение информации | Сбор информации из различных источников |