В мире современных технологий, защита информации становится все более важной задачей. Одним из подходов к обеспечению безопасности данных является использование хэш-функций. Хэш-функции позволяют преобразовывать входные данные в хэш-коды фиксированной длины. Однако, в некоторых случаях, отказ от проверки хэшей может быть полезным. В данной статье мы рассмотрим, зачем это может понадобиться и как это работает.

Проверка хэшей является основной мерой безопасности, используемой для установления целостности данных. При проверке хэша, полученный хэш-код сравнивается с ожидаемым значением, и если они совпадают, это означает, что данные не были изменены. Однако, иногда возникают ситуации, когда проверка целостности данных может быть либо излишней, либо даже вредной.

Например, при передаче большого объема данных по ненадежному каналу обмена информацией, может потребоваться установка дополнительных контрольных сумм для обнаружения ошибок в данных. В этом случае, проверка хэшей может повлечь за собой значительное увеличение нагрузки на систему.

Кроме того, в некоторых ситуациях, проверка хэшей может быть невозможной из-за специфики системы. Например, при работе с распределенными системами, где возникает необходимость в согласовании данных с различных узлов, проверка хэшей может привести к конфликтам и ошибкам. В таких случаях, отказ от проверки хэша может быть единственным разумным решением.

Зачем нужно не проверять хэш?

Основным случаем, когда нужно не проверять хэш, является сохранение конфиденциальности. Если данные содержат личную информацию, пароли или другие секретные данные, проверка хэша может привести к раскрытию этой информации. В таких случаях обычно используются алгоритмы шифрования, которые скрывают и защищают данные без использования хэш-функций.

Другим случаем, когда полезно не проверять хэш, является оптимизация производительности. Проверка хэша занимает определенное время и ресурсы процессора. В некоторых ситуациях, когда безопасность не является первоочередной задачей, можно опустить проверку хэша для увеличения скорости работы программы или системы.

Но необходимо помнить, что не проверять хэш может быть опасно, особенно для критически важных систем или при передаче данных в сети. Правильная оценка рисков, компромисс между безопасностью и производительностью являются факторами, которые нужно учитывать при принятии решения о том, не проверять хэш или все-таки выполнить эту операцию.

Как работает проверка хэша?

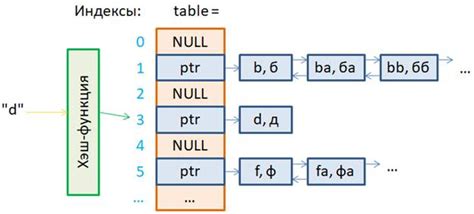

Проверка хэша представляет собой процесс сравнения полученного хэш-значения с заранее известным хэшем, чтобы убедиться в целостности и подлинности данных.

Для проверки хэша необходимо иметь исходные данные и хэш-функцию, которая принимает эти данные и преобразует их в уникальную строку фиксированной длины - хэш. Если данные изменены, хэш-значение также изменится.

Проверка хэшей обычно используется для защиты целостности данных в передаче информации или хранении файлов. Например, при загрузке файлов из сети или при передаче файлов через ненадежные каналы связи.

В процессе проверки хэша полученное хэш-значение сравнивается с ожидаемым хэшем. Если они совпадают, можно считать, что данные не подвергались изменениям и остаются доверенными.

Однако есть вероятность коллизий, когда два разных набора данных дают одинаковое хэш-значение. Чтобы уменьшить вероятность коллизий, используются криптографически стойкие хэш-функции, которые сложнее поддаются взлому.

Для повышения безопасности проверки хэшей также может использоваться соль - случайная дополнительная информация, добавляемая к данным перед преобразованием в хэш. Это позволяет устранить вероятность использования заранее вычисленных хэш-значений для атаки на систему.

| Преимущества проверки хэша: | Недостатки проверки хэша: |

|---|---|

| Обеспечение целостности данных | Вероятность коллизий |

| Проверка подлинности данных | Потенциальные атаки на хэш-функцию |

| Детектирование изменений данных | Не способен защитить от модификации данных в процессе передачи |

План статьи

Введение

Что такое хэширование и зачем оно нужно

Как работает хэширование

Что такое проверка хэша

Зачем проводить проверку хэша

Преимущества и недостатки проверки хэша

Различные способы проверки хэша

Как проводить проверку хэша в различных языках программирования

Заключение

Принципы работы хэш-функций

| Свойство | Описание |

|---|---|

| Уникальность | Хэш-функция должна обеспечивать уникальность для каждого входного значения. Даже небольшое изменение входных данных должно привести к значительному изменению хэш-значения. |

| Быстрота вычислений | Хэш-функции должны быть эффективными, чтобы обеспечить высокую скорость вычислений, особенно при работе с большими объемами данных. |

| Равномерность распределения | Хэш-функция должна обеспечивать равномерное распределение хэш-значений для различных входных данных. Это помогает снизить вероятность возникновения коллизий, когда двум разным входным значениям соответствует одно и то же хэш-значение. |

| Необратимость | Хэш-функции должны быть необратимыми, то есть невозможно восстановить исходные данные из хэш-значения. Это обеспечивает безопасность хэширования и предотвращает возможность расшифровки хэш-значений. |

Хэш-функции активно применяются в различных областях, включая защиту паролей, цифровые подписи, аутентификацию и поиск данных. Они являются основным кирпичиком многих криптографических протоколов и алгоритмов, обеспечивающих безопасность информации и целостность данных.

Защита данных с использованием хэш-функций

Хэш-функция преобразует входные данные (например, текст или файл) в уникальную строку фиксированной длины, называемую хэш-значением. Любые изменения в исходных данных приводят к изменению хэш-значения. Проверка хэш-значения позволяет быстро и эффективно определить, были ли внесены изменения в данные.

Применение хэш-функций для защиты данных широко распространено в различных областях. В криптографии хэш-функции используются для создания цифровых подписей и проверки целостности сообщений. Благодаря этому, получатель сообщения может быть уверен, что оно не было изменено в процессе передачи.

Хэш-функции также используются в системах хранения паролей. Хэш-значение пароля хранится вместо самого пароля. При вводе пароля пользователем, система вычисляет хэш его ввода и сравнивает с хэш-значением, хранящимся в базе данных. Это позволяет предотвратить утечку паролей даже при компрометации базы данных.

Хэш-функции также нашли применение в биткоине и других криптовалютах. Они используются для обеспечения безопасности транзакций и создания уникальных адресов кошельков.

Использование хэш-функций для защиты данных является эффективным и надежным способом обеспечения целостности информации. Однако, при выборе хэш-функции необходимо учитывать ее криптографическую стойкость и использование проверенных алгоритмов.

Плюсы и минусы проверки хэша

Плюсы:

- Гарантия целостности данных: проверка хэша позволяет убедиться, что полученные данные не были изменены или искажены в процессе передачи или хранения.

- Защита от подмены данных: при проверке хэша можно обнаружить попытку заменить оригинальные данные на фальшивые.

- Быстрая и эффективная проверка: сравнение хэш-значений происходит быстро и легко, что позволяет быстро установить целостность данных.

- Широкое применение: проверка хэша используется в различных областях, включая криптографию, цифровые подписи, проверку целостности файлов и т. д.

Минусы:

- Возможность коллизий: теоретически существует вероятность, что двум разным данным будет присвоен одинаковый хэш, что может привести к ошибочной проверке целостности данных.

- Зависимость от алгоритма хэширования: выбор алгоритма хэширования может существенно влиять на безопасность и эффективность проверки хэша.

- Невозможность восстановления оригинальных данных: проверка хэша позволяет только установить факт их целостности или искажения, но не восстановить исходные данные.

- Потребление вычислительных ресурсов: проверка хэша может быть ресурсоемкой операцией, особенно для больших объемов данных или сложных алгоритмов хэширования.

Алгоритмы хэширования

Существует множество алгоритмов хэширования, каждый из которых имеет свои особенности и применения. Некоторые из наиболее распространенных алгоритмов хэширования включают MD5, SHA-1, SHA-256 и Blake2. MD5 и SHA-1 часто используются в целях проверки целостности данных, в то время как SHA-256 и Blake2 чаще всего используются в криптографии.

Алгоритмы хэширования должны обладать следующими свойствами:

- Уникальность: Два разных набора входных данных не должны давать одинаковое хэш-значение.

- Фиксированная длина: Хэш-значение должно иметь фиксированное количество битов, независимо от размера входных данных.

- Необратимость: Невозможно восстановить исходные данные по их хэш-значению.

- Изменение даже небольшого входного значения должно приводить к большим изменениям в хэш-значении.

Алгоритмы хэширования широко применяются в различных областях, включая защиту паролей, цифровую подпись, проверку целостности файлов и обеспечение безопасности данных. Они являются важным инструментом в современных системах информационной безопасности и криптографии.

Как работает проверка хэшей в различных приложениях

В различных приложениях проверка хэшей может осуществляться по-разному, в зависимости от специфики приложения и используемых алгоритмов хэширования. Вот несколько основных принципов работы проверки хэшей в различных сферах применения.

1. Информационная безопасность

В области информационной безопасности проверка хэшей используется для обнаружения изменений в цифровой информации. Например, в электронном подписывании документов или в системах хранения паролей. Приложения, такие как электронная почта или облачные хранилища, могут использовать алгоритмы хэширования, такие как MD5 или SHA-256, для создания хэш-суммы данных и дальнейшей проверки этой хэш-суммы при получении данных клиентом. Если хэш-сумма не совпадает, это может означать, что данные были изменены в процессе передачи или хранения.

2. Цифровые подписи

Цифровые подписи используются для подтверждения авторства и целостности документов или сообщений в электронной форме. Проверка хэшей является частью процесса цифровой подписи. При создании цифровой подписи, используется частный ключ для создания хэш-суммы оригинального документа или сообщение. Затем эту хэш-сумму подписывается с помощью частного ключа. Получатель цифровой подписи может использовать публичный ключ отправителя для проверки хэш-суммы и подтверждения авторства и целостности документа или сообщения.

3. Загрузка и обновление программного обеспечения

Проверка хэшей также часто используется при загрузке и обновлении программного обеспечения. Это позволяет пользователю убедиться, что загружаемый файл не был изменен и является подлинным. Приложения для загрузки файлов или пакетов программного обеспечения могут использовать хэш-суммы для проверки целостности загружаемого файла по сравнению с хэш-суммой оригинального файла, предоставленной разработчиком.

4. Блокчейн

Блокчейн - это распределенная база данных, в которой хранятся транзакции или записи, упорядоченные в виде блоков. Проверка хэшей является частью консенсус-протокола, используемого в блокчейне, для обеспечения целостности данных. С помощью хэшей каждый блок связан с предыдущим блоком, создавая цепочку, которая невозможно изменить без изменения хэшей всех последующих блоков. Это делает блокчейн надежным и невозможным для подделки.

В заключение, проверка хэшей является важным механизмом обеспечения целостности данных в различных приложениях. Она используется для обнаружения изменений и подмены данных, а также для подтверждения авторства и целостности документов или сообщений. Различные сферы применения имеют свои особенности работы с проверкой хэшей, но принципы остаются общими.

Применение проверки хэша в компьютерной безопасности

Хэш-функция преобразует входные данные произвольной длины в фиксированный хэш-код определенного размера. Каждый файл имеет свой уникальный хэш-код, который зависит от содержимого файла. При малейшем изменении содержимого файла, хэш-код также будет изменен.

Проверка хэша позволяет установить, был ли файл изменен или поврежден, посравнивая текущий хэш-код с оригинальным. Если хэш-коды совпадают, это означает, что файл остался неизменным. Если хэш-коды отличаются, то файл был изменен.

Применение проверки хэша широко распространено в различных областях компьютерной безопасности:

- Проверка целостности операционной системы и файлов системы. Хэш-коды файлов системы могут быть сохранены в надежном месте. При запуске системы хэш-коды файлов могут быть проверены, чтобы обнаружить потенциальные изменения или наличие вредоносного программного обеспечения.

- Проверка подлинности файлов. Перед загрузкой или установкой программного обеспечения, хэш-код файла можно проверить на официальном сайте разработчика. Это позволит убедиться, что файл не был изменен или подделан злоумышленником.

- Проверка корневых сертификатов. Хэш-коды сертификатов, используемых в шифровании, могут быть проверены, чтобы убедиться в их подлинности и целостности.

- Проверка целостности данных. Хэш-функции могут использоваться для создания цифровых отпечатков данных и их проверки на целостность. Например, хэш-функции часто применяются в блокчейне для обеспечения целостности транзакций и блоков.

В целом, проверка хэша является мощным инструментом в компьютерной безопасности для обнаружения изменений в данных и подтверждения их подлинности. Она играет важную роль в защите от вредоносных программ, проверке учетных данных и обеспечении безопасности в различных аспектах использования компьютера.

Необратимость и надежность хэш-функций

Одной из основных характеристик хэш-функций является их необратимость. Это означает, что на основе полученного хэш-значения не должно быть возможности получить исходные данные. Другими словами, необратимость означает, что нельзя снова получить исходные данные из хэш-значения.

Необратимость хэш-функций важна для обеспечения безопасности данных, так как она гарантирует, что злоумышленник не сможет восстановить исходные данные, имея доступ только к их хэш-значениям. Это особенно важно при хранении паролей: хэш-значение пароля хранится на сервере, и если злоумышленник получит доступ к этому хэш-значению, он не сможет узнать сам пароль.

Для увеличения надежности хэш-функций они должны удовлетворять ряду требований:

| Требование | Описание |

|---|---|

| Равномерное распределение | Хэш-функция должна обеспечивать равномерное распределение хэш-значений. Это позволяет избежать ситуаций, когда разным исходным данным соответствуют одинаковые хэш-значения. |

| Неотличимость | Хэш-функция должна быть стойкой к коллизиям. Коллизия – это ситуация, когда двум разным исходным данным соответствует одно и то же хэш-значение. Стойкость к коллизиям обеспечивает надежность и безопасность хэш-функции. |

| Быстрота вычислений | Хэш-функция должна работать быстро и эффективно, чтобы можно было вычислить хэш-значение для большого количества данных за разумное время. |

Несмотря на то, что существуют различные алгоритмы хэширования, все они должны соответствовать этим требованиям, чтобы обеспечить надежность и безопасность процесса хэширования.

Какие данные нужно проверять хэшами

Хэшируются различные данные, чтобы обеспечить их целостность и подлинность. Вот некоторые примеры данных, которые обычно проверяются с использованием хэш-функций:

Пароли: Хэш-функции используются для хранения паролей в зашифрованном виде. При вводе пароля, введенный пароль хэшируется и сравнивается с хэшем, хранящимся в базе данных. Если хэши совпадают, пароль считается правильным.

Цифровые подписи: Хэшируется содержимое документа или сообщения, а затем создается цифровая подпись, которая помещается вместе с документом. Получатель может проверить подпись, вычислив хэш из документа и сравнив его с хэшем из цифровой подписи. Если хэши совпадают, это означает, что документ не был изменен и подпись является действительной.

Файлы: При загрузке или передаче файлов, их хэши могут быть вычислены для проверки целостности. Если хэш файла после передачи совпадает с хэшем отправителя, это означает, что файл был успешно получен.

Хэширование данных является важным механизмом для обеспечения безопасности и подлинности информации. Оно помогает защитить данные от несанкционированного доступа и изменений.