Чекинг привилегий - это процесс проверки доступа пользователя к определенным ресурсам или функциям системы. Он играет важную роль в обеспечении безопасности и контроле доступа, чтобы предотвратить несанкционированное использование и доступ к конфиденциальным данным.

В процессе исполнения программы, система выполняет чекинг привилегий, чтобы убедиться, что текущий пользователь имеет необходимые права доступа. Это позволяет контролировать и ограничивать действия пользователей, а также предотвращать возможность злоумышленников получить несанкционированный доступ к конфиденциальным данным.

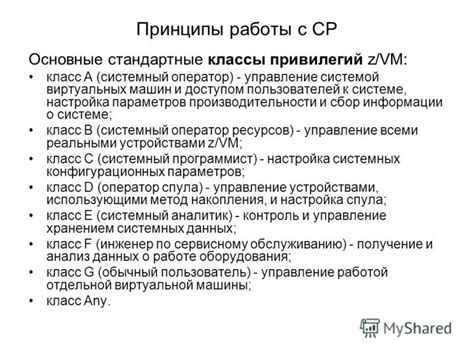

Чекинг привилегий основывается на системе ролей и разрешений. Роли определяют набор разрешений, которые пользователь может иметь, в зависимости от его роли в системе. Разрешения контролируют доступ к определенным функциям или ресурсам.

Например, администратор системы может иметь полный доступ ко всем функциям и данным, тогда как обычный пользователь может иметь доступ только к определенным функциям, не имея доступа к конфиденциальным данным или настройкам системы.

Чекинг привилегий является важной составляющей системы безопасности и полезен для предотвращения возможных угроз и несанкционированного доступа к данным и ресурсам системы.

Роль и значение чекинга привилегий в информационной безопасности

Значение чекинга привилегий состоит в предотвращении проникновения злоумышленников в систему и защите от вредоносных действий со стороны внутренних пользователей. Если разрешения и права доступа не проверяются системой, то это может привести к серьезным последствиям, таким как утечка конфиденциальных данных, повреждение или нарушение работы системы.

Основной принцип чекинга привилегий заключается в том, что пользователь получает доступ только к тем ресурсам и информации, которые ему разрешены на основе его прав и роли в системе. Для этого используются различные методы и технологии, включая авторизацию, аутентификацию и контроль доступа.

В ходе чекинга привилегий система проверяет, совпадают ли запрашиваемые пользователем действия с его правами доступа. Например, если пользователь пытается получить доступ к файлу, на который у него нет прав, система не разрешит ему это действие и предотвратит возможное нарушение безопасности.

Роль и значение чекинга привилегий в информационной безопасности состоит в обеспечении конфиденциальности, целостности и доступности данных. Без надлежащего контроля прав доступа, система становится уязвимой для различных угроз и атак, что может привести к серьезным последствиям для организации.

Таким образом, чекинг привилегий играет важную роль в обеспечении информационной безопасности и является неотъемлемой частью любой надежной системы.

Различные методы и технологии чекинга привилегий

В области чекинга привилегий существует несколько методов и технологий, которые могут быть использованы для обеспечения безопасности системы.

1. Access Control Lists (ACL)

ACL представляет собой список разрешений, связанных с объектом или ресурсом, и список пользователей или групп, которым разрешено или запрещено доступ к этим ресурсам. Запись ACL содержит информацию о пользователе или группе, разрешении или запрете доступа к ресурсу и типе доступа (чтение, запись, исполнение и т.д.). ACL может быть назначен различным объектам, таким как файлы, директории или сетевые ресурсы, и проверяется перед выполнением операции.

2. Capability-based Security

Модель безопасности на основе возможностей (capabilities) использует уникальные идентификаторы или маркеры, которые предоставляют доступ к конкретным ресурсам или операциям. Различные субъекты в системе получают набор возможностей, которые они могут использовать для доступа к ресурсам. Таким образом, при проверке привилегий учитывается наличие соответствующей возможности у субъекта.

3. Role-based Access Control (RBAC)

Модель контроля доступа на основе ролей предоставляет гибкий способ определения привилегий пользователей, основываясь на их ролях или функциях в системе. Пользователи назначаются в определенные роли, которые представляют различные уровни доступа и ограничения. При проверке привилегий учитывается текущая роль пользователя и права, связанные с этой ролью.

4. Mandatory Access Control (MAC)

Мандатный контроль доступа является более строгим подходом к чекингу привилегий, основанный на политике безопасности, определенной администратором системы. В модели MAC каждый объект и субъект системы имеет свою метку безопасности, которая определяет его уровень конфиденциальности и доступность. Принятие решения о предоставлении доступа основывается на политике безопасности и метках безопасности объектов и субъектов.

Это лишь некоторые из методов и технологий чекинга привилегий, которые используются в информационных системах. Выбор конкретного подхода зависит от требований к безопасности и особенностей системы.

Роли и полномочия пользователей в системе чекинга привилегий

В системе чекинга привилегий роли и полномочия пользователей играют важную роль. Роль определяет, какие действия пользователь может выполнять в системе, а также какие привилегии и доступ он имеет к различным ресурсам и функциональности.

В системе обычно выделяют несколько типов ролей, каждая из которых имеет свои уровни доступа и полномочия:

| Роль | Полномочия |

|---|---|

| Администратор | Администрирование системы, создание и управление пользователями, настройка привилегий, обработка запросов на изменение полномочий |

| Менеджер | Управление задачами, назначение полномочий другим пользователям, просмотр отчетов и статистики |

| Пользователь | Создание и редактирование задач, обработка запросов на изменение полномочий других пользователей |

Пользователи с разными ролями могут иметь различные доступные действия. Например, администратор может создавать новых пользователей и назначать им полномочия, а пользователь может только создавать и редактировать задачи. Это позволяет эффективно контролировать и ограничивать доступ к определенным функциональностям и ресурсам в системе в зависимости от роли пользователя.

Процесс проверки и управления привилегиями пользователей

Для того чтобы реализовать проверку и управление привилегиями пользователей, обычно используются три основных компонента:

- Аутентификация - процесс проверки подлинности пользователя. Пользователю предоставляется возможность войти в систему с помощью логина и пароля, или других методов аутентификации, таких как OAuth или OpenID.

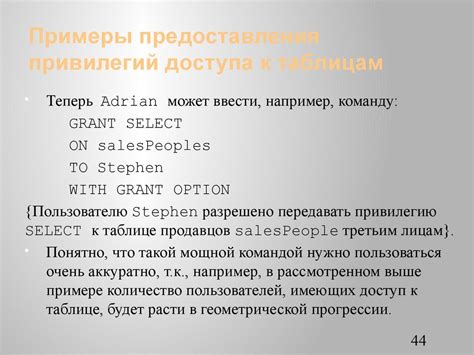

- Авторизация - процесс определения прав доступа пользователя. После успешной аутентификации система определяет, какие функции и данные пользователь имеет право использовать в приложении.

- Контроль доступа - механизм, который обеспечивает фактическую реализацию проверки и управления привилегиями пользователей. Он определяет, какие пользователи имеют доступ к определенным ресурсам и какие действия они могут выполнять.

Проверка и управление привилегиями пользователей часто осуществляется на уровне сервера. Серверное программное обеспечение обрабатывает запросы от пользователей, а затем проверяет, имеет ли пользователь соответствующие разрешения для выполнения запрашиваемой операции.

Веб-приложение может использовать различные методы для проверки привилегий пользователей. Некоторые приложения используют списки контроля доступа (Access Control Lists, ACL), которые определяют, какие пользователи имеют доступ к определенным ресурсам. Другие приложения могут использовать роли пользователей, где каждая роль определяет определенные права и привилегии.

Механизм проверки и управления привилегиями пользователей играет важную роль в обеспечении безопасности веб-приложений, поскольку он позволяет контролировать доступ пользователей к чувствительным данным и функциям приложения.

Важность правильной настройки системы чекинга привилегий

Правильная настройка системы чекинга привилегий обеспечивает защиту от несанкционированного доступа, предотвращает нежелательные изменения данных и повышает безопасность системы в целом. Она позволяет установить гранулярные права доступа, ограничивая пользователей и программы в их возможностях.

Неправильная настройка чекинга привилегий может привести к серьезным последствиям. Несанкционированный доступ к системе может привести к утечке конфиденциальной информации, повреждению данных или нарушению целостности системы. Кроме того, неправильная настройка может открыть двери для злоумышленников, которые могут получить полный контроль над системой.

Важно учесть специфические требования и роли пользователей при настройке системы чекинга привилегий. Некоторым пользователям может потребоваться полный доступ ко всей системе, в то время как другим может быть разрешен только чтение определенных данных или выполнение определенных действий. Корректное определение и настройка привилегий позволяет балансировать между безопасностью и удобством использования системы.

В итоге, правильная настройка системы чекинга привилегий играет важную роль в обеспечении безопасности и защите информационных систем. Она является неотъемлемой частью комплексных мер безопасности и требует внимательного и грамотного подхода со стороны системных администраторов.

Риски неправильной настройки чекинга привилегий и возможности атак

Неправильная настройка чекинга привилегий может представлять серьезные риски для безопасности системы. Ниже приведены возможные последствия неправильной настройки чекинга привилегий:

- Повышение привилегий: Если система позволяет непроверенным пользователям выполнять привилегированные действия, злоумышленники могут получить доступ к чувствительным данным или взломать систему.

- Отказ в обслуживании: Злоумышленники могут задействовать уязвимости в настройках чекинга привилегий, чтобы нарушить работу системы, вызвав отказ в обслуживании для других пользователей.

- Исполнение произвольного кода: При неправильной конфигурации чекинга привилегий злоумышленники могут передать и выполнить свой код, что может привести к компрометации системы.

- Эскалация привилегий: Если система допускает уязвимости в настройках чекинга привилегий, злоумышленники могут использовать их для эскалации своих привилегий, получая больше возможностей для взлома системы.

Чтобы защититься от этих рисков, рекомендуется правильно настраивать чекинг привилегий, используя принципы привилегированного кода и применяя принцип "наименьших привилегий". Также необходимо регулярно обновлять и патчить систему, чтобы устранить известные уязвимости и предотвратить возможные атаки. Обучение и осведомленность пользователей также являются важными аспектами в обеспечении безопасности системы.

Практические примеры использования чекинга привилегий

Вот несколько практических примеров использования чекинга привилегий:

1. Административная панель: Веб-сайты часто имеют административные панели, где администраторы могут управлять содержимым, пользователями и другими аспектами сайта. Чекинг привилегий позволяет различать разные роли пользователей (например, администраторы и обычные пользователи) и предоставлять им доступ только к определенным функциям или разделам административной панели.

2. Ограничение доступа к файлам: Веб-приложения могут предлагать возможность загрузки и скачивания файлов. Чекинг привилегий позволяет контролировать, кто имеет доступ к определенным файлам. Например, можно ограничить доступ только для зарегистрированных и авторизованных пользователей или предоставить доступ только определенным группам пользователей.

3. События и уведомления: В системах управления событиями или уведомлениями, чекинг привилегий может использоваться для определения, кому отправлять определенные события или уведомления. Например, администратор может получать уведомления о критических событиях, в то время как обычные пользователи получают только уведомления, связанные с их активностью.

4. Редактирование и удаление контента: Веб-сайты, где пользователи могут публиковать контент, часто требуют чекинг привилегий для редактирования или удаления этого контента. Например, только авторы могут редактировать или удалять свои собственные публикации, а администраторы могут иметь возможность редактировать или удалять любой контент.

Все эти примеры демонстрируют необходимость чекинга привилегий для обеспечения безопасности и контроля доступа в веб-приложениях. Он позволяет установить границы и ограничения для разных пользователей, чтобы предотвратить возможные угрозы и защитить данные и ресурсы системы.

Современные тенденции в области чекинга привилегий и их влияние на безопасность

Современная эра цифровых технологий и коммуникаций привела к значительному увеличению взаимодействия пользователей с различными приложениями и сервисами в онлайн-среде. Это в свою очередь повлекло за собой возрастание важности вопросов безопасности и защиты персональных данных пользователей.

Одной из наиболее распространенных методик обеспечения безопасности является проверка привилегий пользователя при доступе к определенным функциям или ресурсам. Чекинг привилегий представляет собой процесс аутентификации и авторизации каждого пользователя, чтобы удостовериться, что он обладает достаточными правами для выполнения определенных действий.

Современные тенденции в области чекинга привилегий включают разработку более сложных и надежных алгоритмов, позволяющих точно определить права доступа пользователя и предотвратить несанкционированный доступ к системным ресурсам. Это помогает защитить от попыток злоумышленников получить несанкционированный доступ или изменить важные данные.

Другой важной тенденцией является внедрение многоуровневой системы проверки привилегий, где происходит не только проверка на уровне пользователя и его роли, но и учитывается контекст и другие факторы, которые могут влиять на его права доступа. Такая система обеспечивает более гибкую и точную проверку привилегий, что позволяет исключить возможность ошибок и несанкционированного доступа.

На сегодняшний день, в связи с развитием облачных технологий и распределенных систем, стало все сложнее обеспечить безопасность и чекинг привилегий в таких средах. Поэтому, одной из актуальных тенденций является интеграция и использование более совершенных инструментов и механизмов, таких как контейнеризация и микросервисы, для обеспечения безопасности и контроля доступа в облачных и распределенных средах.

Современные тенденции в области чекинга привилегий направлены на обеспечение максимальной безопасности пользователей и защиту их персональных данных от несанкционированного доступа и вмешательства. Использование новых технологий и разработка более надежных алгоритмов помогает удовлетворить растущие потребности в обеспечении безопасности в современном цифровом мире.